前言汇总

在上一节的实验中给大家讲述了渗透中mysql的相关知识,本节文章将继续给大家讲述ftp(文件传输协议)的相关操作

准备环节

打开控制台

su - root

Ctrl+Shift+T #同时开启多个终端

cd /home/cz/下载 #你自己的vpn文件路径

openvpn starting_czhtb.ovpn #通过openvpn连接htb平台

cd /home/cz/桌面 #在新建的终端打开

mkdir 0103 #创建0103实验目录

cd 0103

touch 笔记本.txt

ls

回到htb平台开启实例获取到分配给我们的ip地址

ping 10.129.3.246

题目详情

答案见文末

TASK 1

What Nmap scanning switch employs the use of default scripts during a scan?

#译文:

任务1

什么 Nmap 扫描开关在扫描期间使用默认脚本?

TASK 2

What service version is found to be running on port 21?

#译文:

任务 2

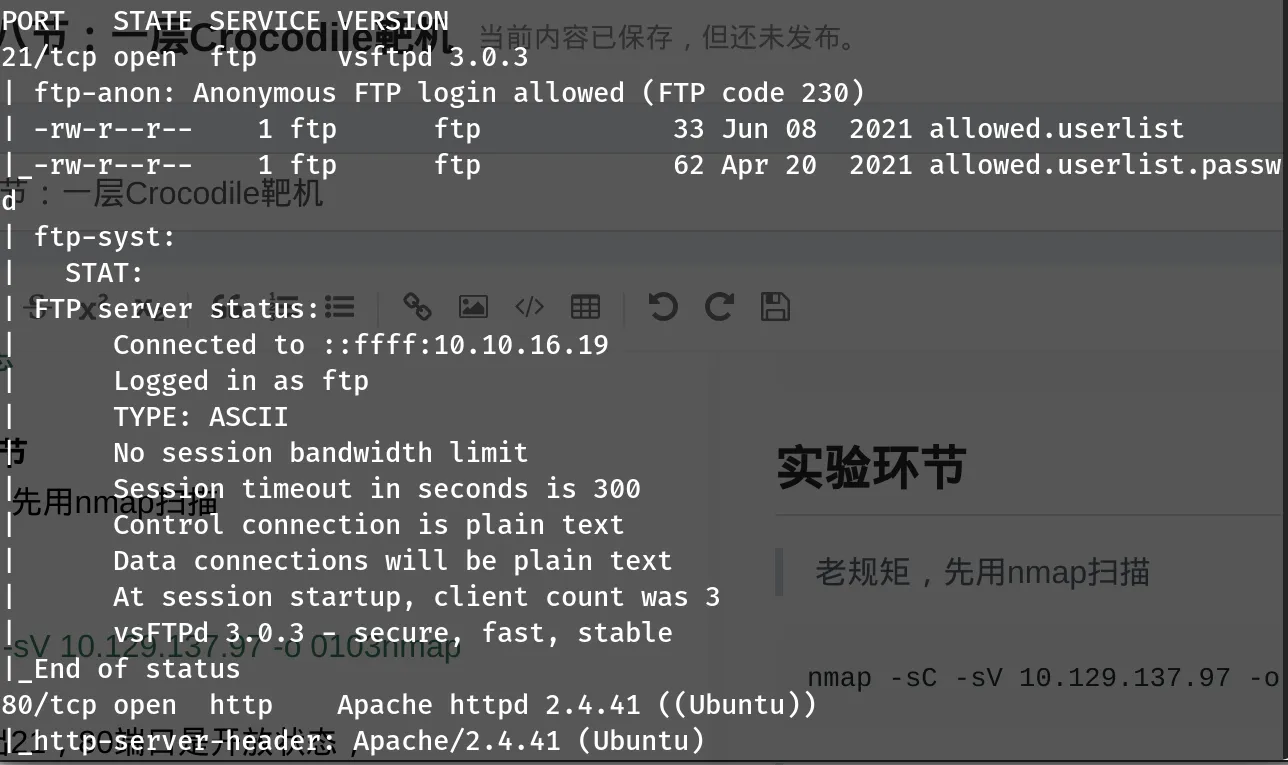

发现21端口运行的是什么版本的服务?

TASK 3

What FTP code is returned to us for the "Anonymous FTP login allowed" message?

#译文:

任务 3

“允许匿名 FTP 登录”消息返回给我们的 FTP 代码是什么?

TASK 4

After connecting to the FTP server using the ftp client, what username do we provide when prompted to log in anonymously?

#译文:

任务 4

使用 ftp 客户端连接到 FTP 服务器后,当提示匿名登录时,我们提供什么用户名?

TASK 5

After connecting to the FTP server anonymously, what command can we use to download the files we find on the FTP server?

#译文:

任务 5

匿名连接到FTP服务器后,我们可以使用什么命令来下载我们在FTP服务器上找到的文件呢?

TASK 6

What is one of the higher-privilege sounding usernames in 'allowed.userlist' that we download from the FTP server?

#译文:

任务 6

我们从 FTP 服务器下载的“allowed.userlist”中听起来较高权限的用户名之一是什么?

TASK 7

What version of Apache HTTP Server is running on the target host?

#译文:

任务 7

目标主机上运行的是什么版本的 Apache HTTP Server?

TASK 8

What switch can we use with Gobuster to specify we are looking for specific filetypes?

#译文:

任务 8

我们可以使用 Gobuster 的什么开关来指定我们正在寻找特定的文件类型?

TASK 9

Which PHP file can we identify with directory brute force that will provide the opportunity to authenticate to the web service?

#译文:

任务 9

我们可以使用目录暴力识别哪个 PHP 文件,这将提供对 Web 服务进行身份验证的机会?

SUBMIT FLAG

Submit root flag

#译文:

提交标志

提交根标志

实验环节

老规矩,先用nmap扫描

nmap -sC -sV 10.129.137.97 -o 0103nmap

可以看出21,80端口是开放状态

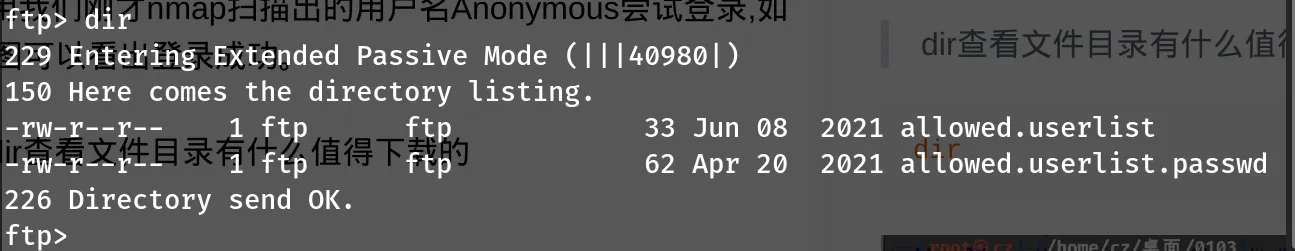

首先我们通过ftp登录一下

ftp 10.129.3.246

用我们刚才nmap扫描出的用户名Anonymous尝试登录,如下图可以看出登录成功。

dir查看文件目录有什么值得下载的

dir

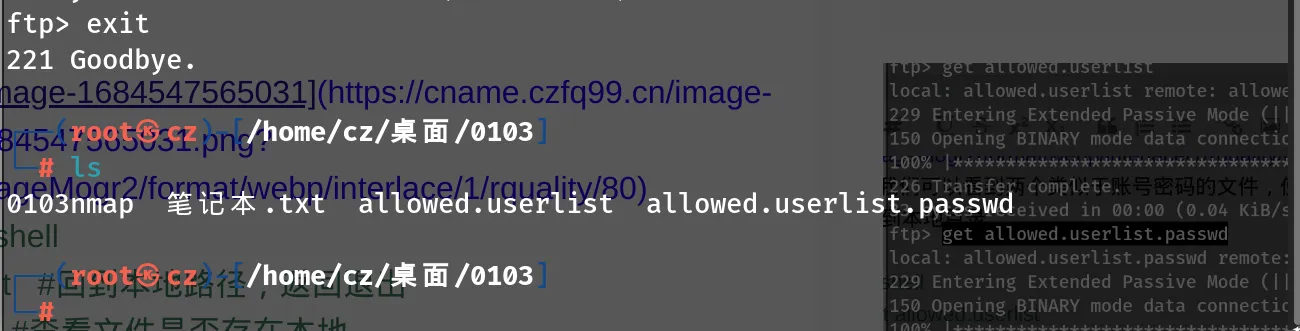

我们可以看到两个类似于账号密码的文件,使用get命令下载到本地目录

get allowed.userlist

get allowed.userlist.passwd

exit #回到本地路径,返回退出

ls #查看文件是否存在本地

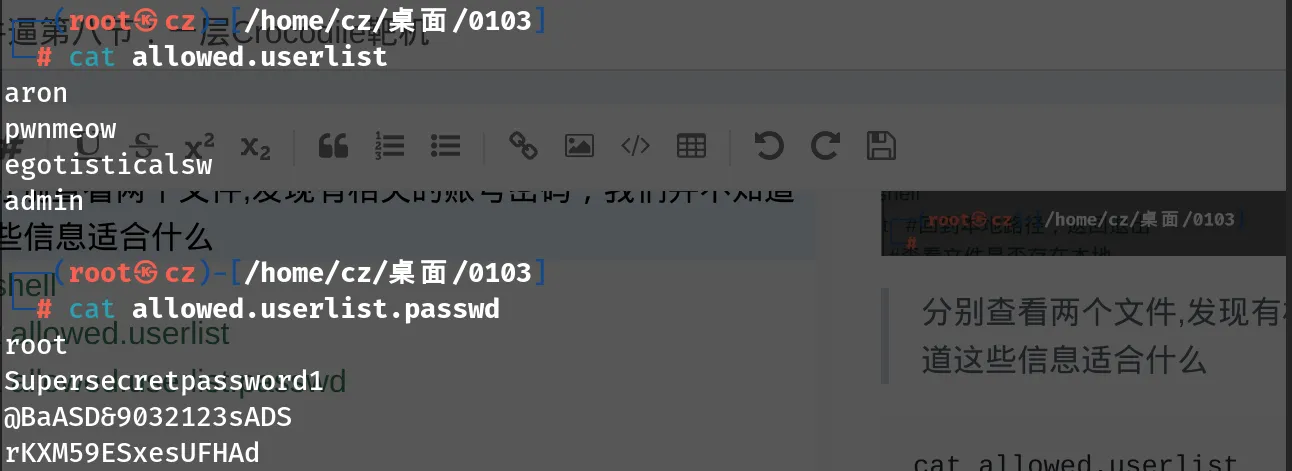

分别查看两个文件,发现有相关的账号密码,我们并不知道这些信息适合什么

cat allowed.userlist

cat allowed.userlist.passwd

首先我们尝试ftp登录,但是经过几轮尝试,发现并没有我们想要的,也不能通过ftp进行权限的提升

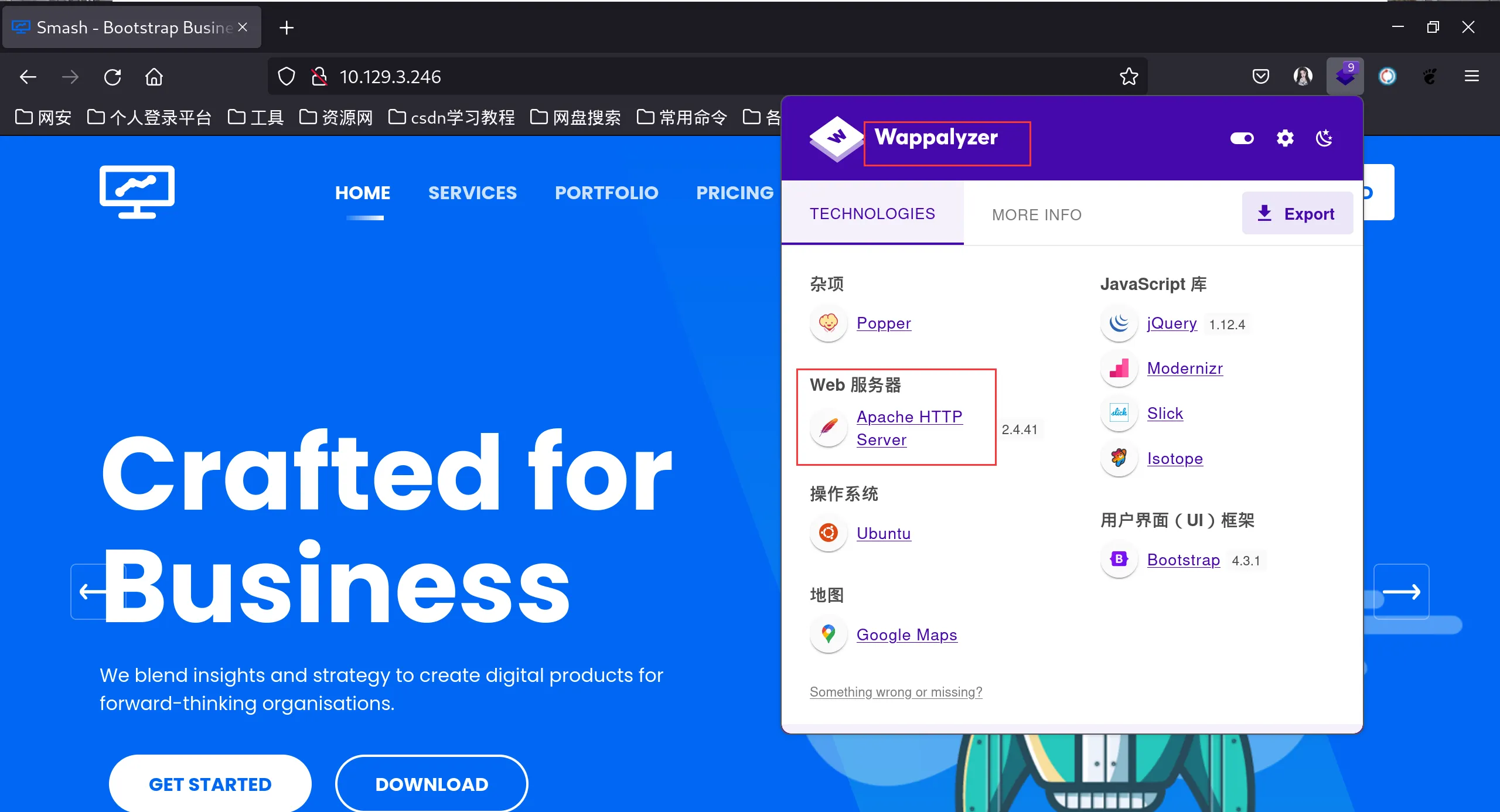

接下来我们的思路就要转变一下,之前nmap扫描80端口是开放的,我们浏览器访问一下,通过wappalyzer这个插件我们可以看到相关web应用的一些系统框架,如下图我们可以看出他应用是Apche服务器

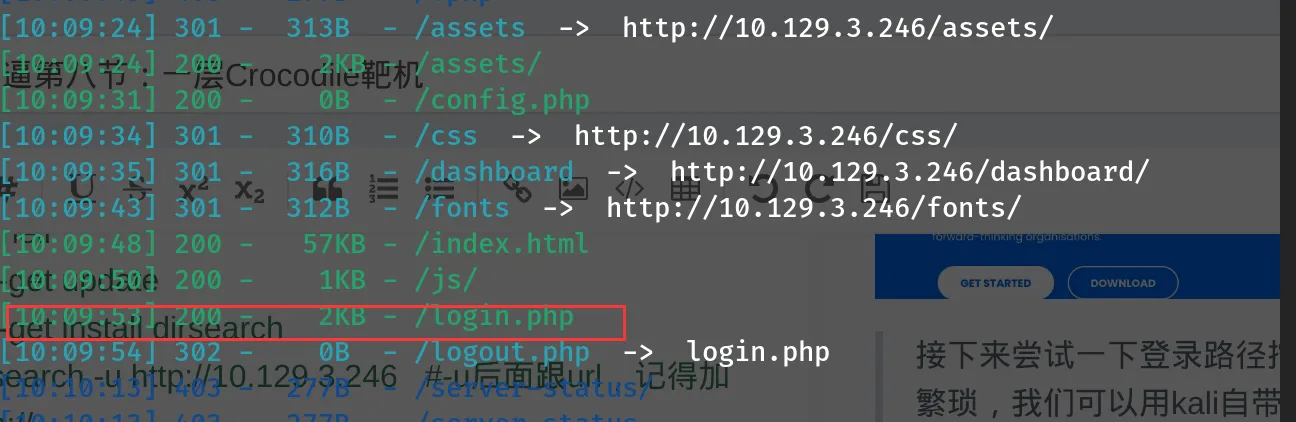

接下来尝试一下登录路径挖掘,由于gobuster命令过于繁琐,我们可以用kali自带的dirsearch工具,我们发现了一个login.php的页面

apt-get update

apt-get install dirsearch

dirsearch -u http://10.129.3.246 #-u后面跟url,记得加http://

尝试访问,成功找到登录页面

http://10.129.3.246/login.php

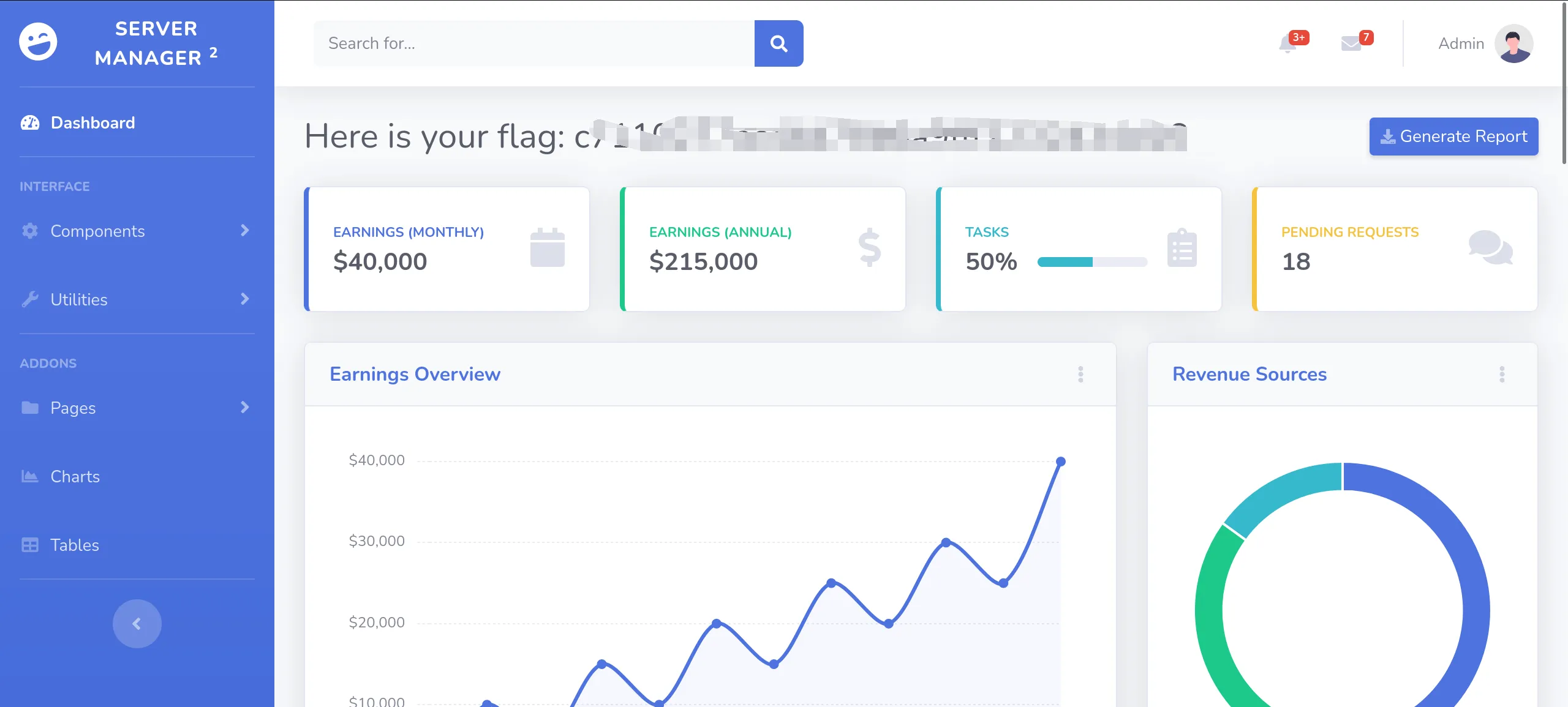

用我们刚才找到的几组账号密码尝试登录,我们使用最常见的admin用户名进行尝试,然后依次用刚才查看的几组密码登录,最后成功登录后台,并且在管理面板的顶部看到我们需要的flag

以上就是Crocodile靶机的全部内容,题目虽然简单,但是学习的过程是一种钻研的喜悦,关注小志,下期见

评论区