前言汇总

在上一节的实验中我们学习了ftp的大概用法,明白了在目标主机开放21端口我们应该如何尝试下一步,本节文章主要讲解了smb的相关操作

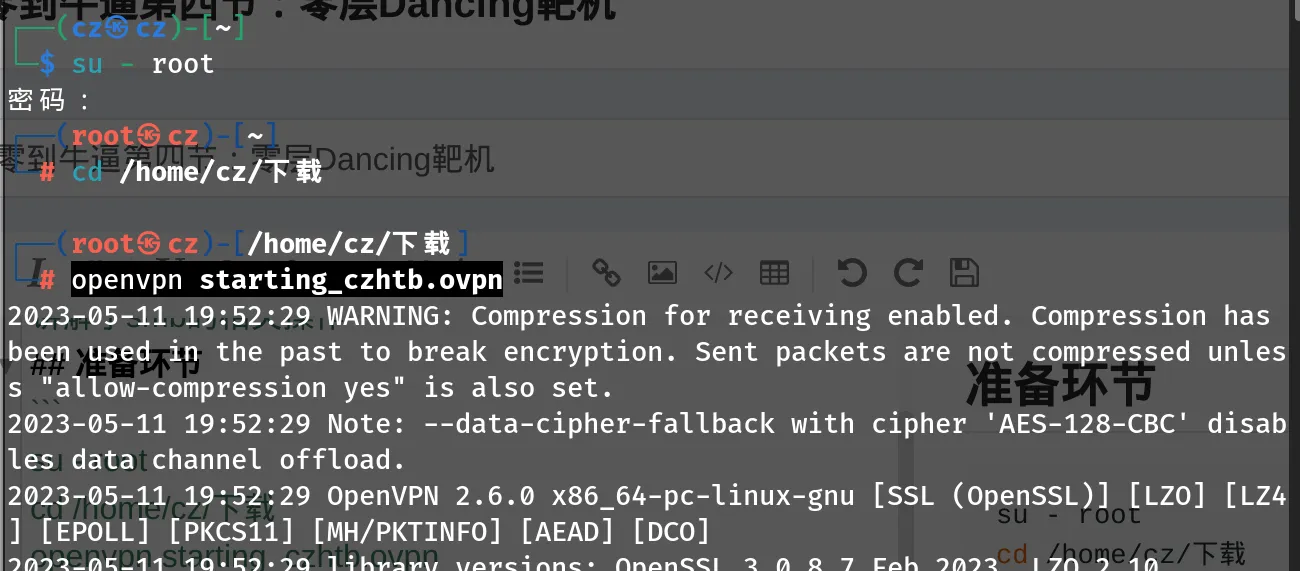

准备环节

su - root

cd /home/cz/下载

openvpn starting_czhtb.ovpn

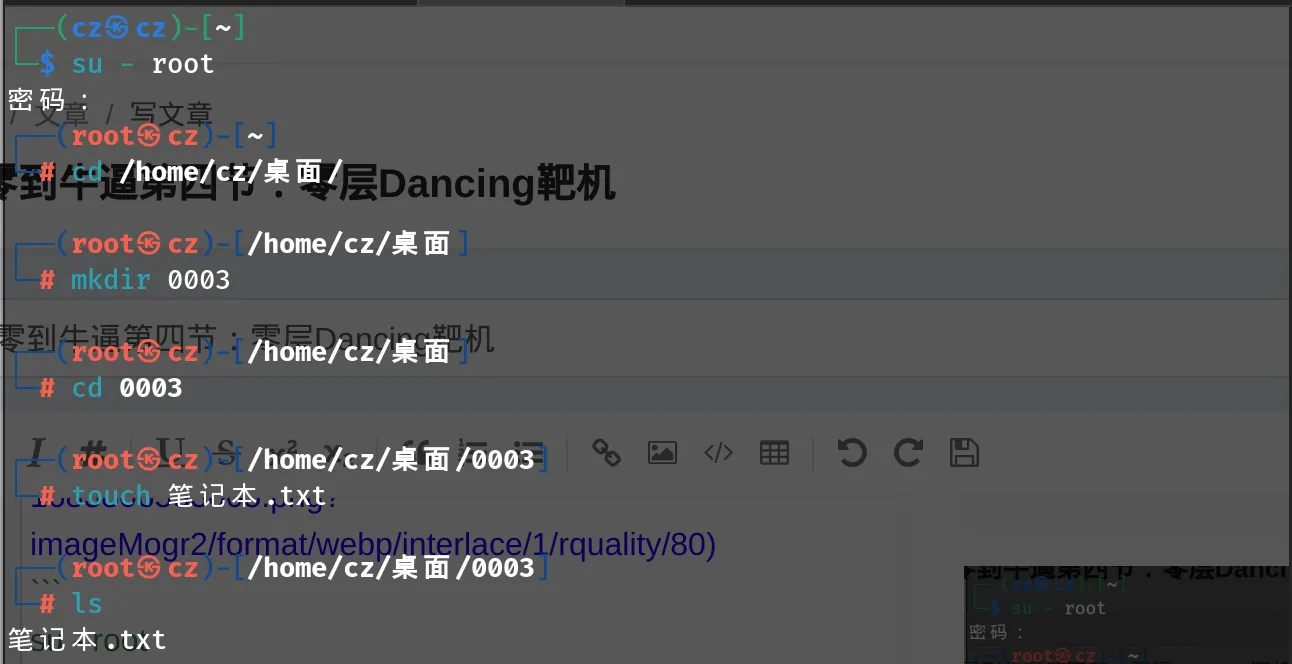

su - root

cd /home/cz/桌面

mkdir 0003

cd 0003

touch 笔记本.txt

ls

开启实例

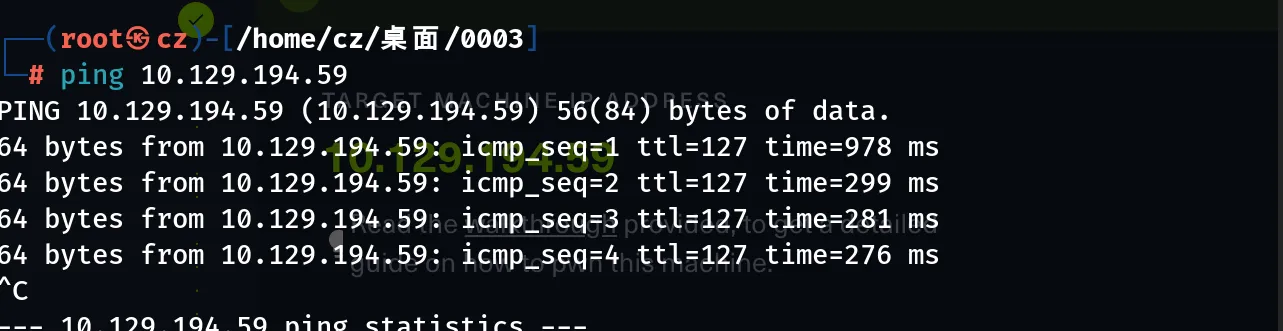

测试连通性

ping 10.129.194.59

题目详情

答案见文末

TASK 1

What does the 3-letter acronym SMB stand for?

#译文:

任务1

3 个字母的首字母缩略词 SMB 代表什么?

TASK 2

What port does SMB use to operate at?

#译文:

任务 2

SMB 使用哪个端口进行操作?

TASK 3

What is the service name for port 445 that came up in our Nmap scan?

#译文:

任务 3

我们的 Nmap 扫描中出现的端口 445 的服务名称是什么?

TASK 4

What is the 'flag' or 'switch' we can use with the SMB tool to 'list' the contents of the share?

#译文:

任务 4

我们可以使用 SMB 工具来“列出”共享内容的“标志”或“开关”是什么?

TASK 5

How many shares are there on Dancing?

#译文:

任务 5

Dancing 有多少股?

TASK 6

What is the name of the share we are able to access in the end with a blank password?

#译文:

任务 6

我们最终能够使用空白密码访问的共享名称是什么?

TASK 7

What is the command we can use within the SMB shell to download the files we find?

#译文:

任务 7

我们可以在 SMB shell 中使用什么命令来下载我们找到的文件?

SUBMIT FLAG

Submit root flag

#译文:

提交标志

提交根标志

实验环节

老规矩nmap扫描

nmap -sC -sV 10.129.194.59 -o 0003nmap

我们通过扫描结果可以看到smb的445tcp端口已经启动并运行如前所述,这意味着我们有一个可以探索的活动共享。将此共享视为可以通过Internet 访问的文件夹。所以,我们需要安装一个叫smbclient的服务和脚本。

如果你的kali没有这个工具,可以用以下命令安装它,这里我已经装过了就不给大家演示了

apt-get install smbclient

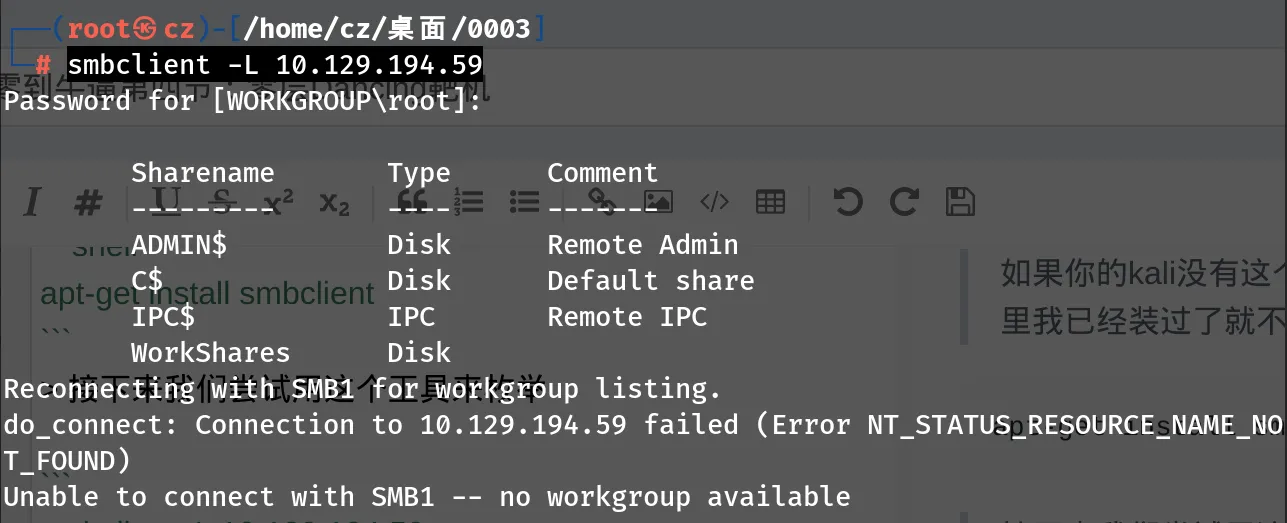

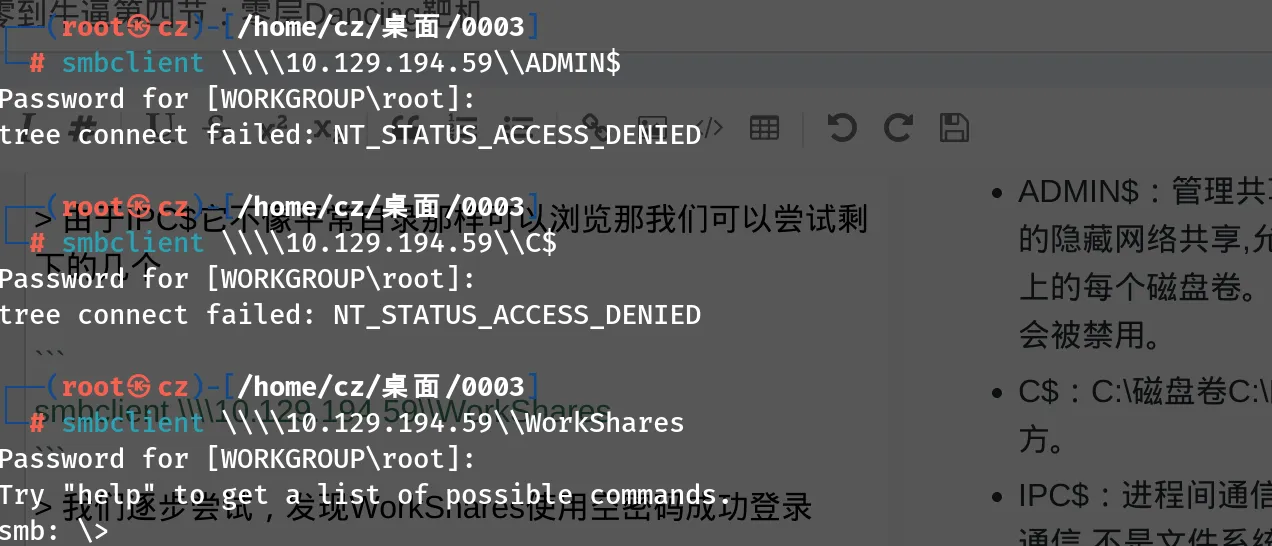

接下来我们尝试用这个工具来枚举,我们发现检测到4个独立的共享

smbclient -L 10.129.194.59

给大家解释每个参数的含义

- ADMIN$:管理共享是由WindowsNT系列操作系统创建的隐藏网络共享,允许系统管理员远程访问网络连接系统上的每个磁盘卷。这些共享可能不会被永久删除,但可能会被禁用。

- C$:C:\磁盘卷C:\的管理共享。这是托管操作系统的地方。

- IPC$:进程间通信共享。用于通过命名管道进行进程间通信,不是文件系统的一部分。

- WorkShares :自定义共享。

由于IPC$它不像平常目录那样可以浏览那我们可以尝试剩下的几个

smbclient \\\\10.129.194.59\\WorkShares

我们逐步尝试,发现WorkShares使用空密码成功登录

列出smb常用的几个命令

help #查看帮助

get #下载共享目录中的内容

ls #列出共享中目录的内容

cd #更改共享中的当前母录

exit #退出 smb shell

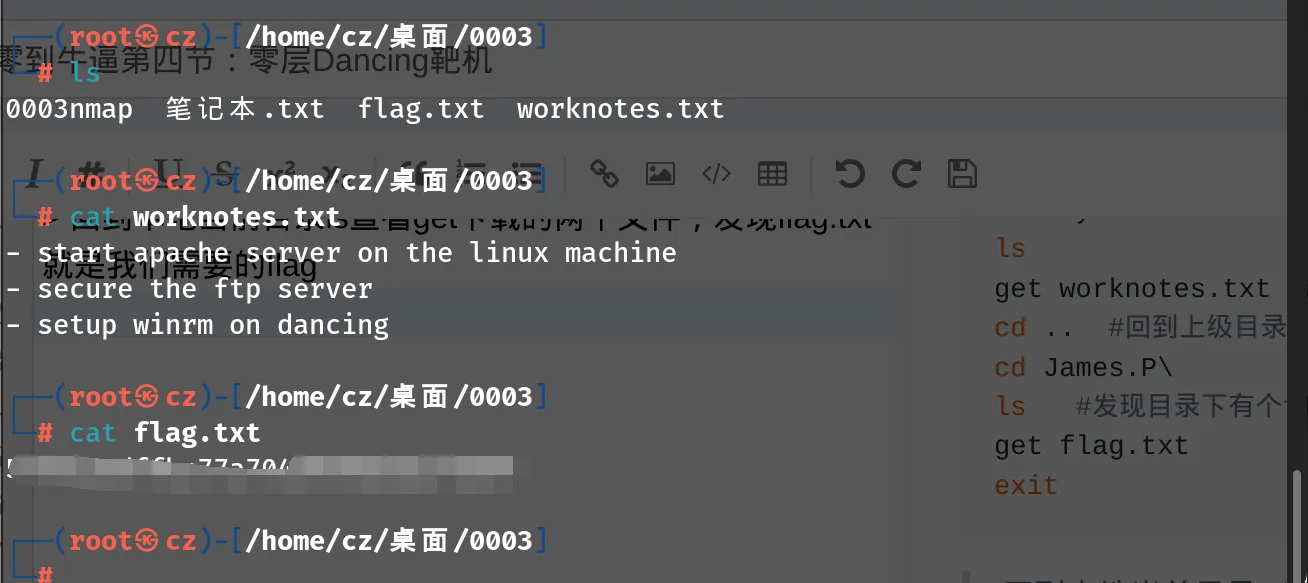

ls #发现根目录下有两个目录

cd Amy.J\

ls

get worknotes.txt #下载到本地

cd .. #回到上级目录

cd James.P\

ls #发现目录下有个flag.txt,我们下载它

get flag.txt

exit

回到本地当前目录ls查看get下载的两个文件,发现flag.txt就是我们需要的flag

至此我们的Dancing靶机剖析完全结束,我们下期Redeemer靶机见,关注小志,从0学习安全

评论区